Faut voir : http://www.lemonde.fr/europe/article/2013/06/21/les-services-secrets-britanniques-espionnent-internet-par-les-fibres-optiques_3434693_3214.html

(bon après ils ont ptet accès aux équipements au bout, c'est plus simple)

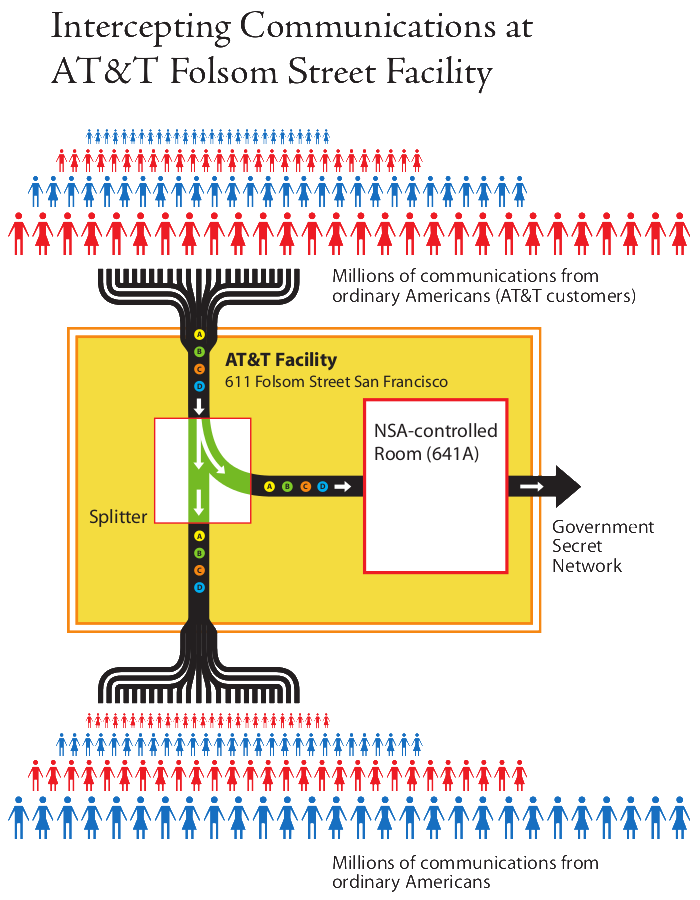

Apparemment, selon un témoignage sous serment d'un technicien d'AT&T, la NSA installe depuis 2003 des "dark room" directement dans les locaux d'AT&T (potentiellement des autres opérateurs aussi), avec des portes blindées et avec un accès par digicode auquel le personnel d'AT&T n'a pas accès (*).

Le témoignage de la personne indique que lui (et d'autres) ont installé des dispositifs de type splitter au niveau des fibres de transit et de peering de AT&T, dont l'une des branches allaient directement dans cette "dark-room".

Résumé en PDF de l'EFF

https://www.eff.org/files/filenode/att/presskit/ATT_onepager.pdf

https://www.eff.org/files/filenode/att/presskit/ATT_onepager.pdf Sources :

http://cryptome.org/klein-decl.htm ,

http://cryptome.org/scott-marcus.pdf (*) D'ailleurs ça a posé des problèmes lorsque la clim dans l'une de ces salles a fuit, endommageant des équipements de l'opérateur situé au-dessous..... cf la lecture des témoignages...

L'article de Nico décrit +/- la même chose.

Je doute que les services de renseignements français n'aient pas quelques "U" au TH2 (et dans les autres DC parisiens)....

(edit: Le fil de discussion frnog lancé par bortz est instructif, http://www.mail-archive.com/frnog@frnog.org/msg24689.html , ainsi que la réponse d'octave : http://www.mail-archive.com/frnog@frnog.org/msg24705.html )A mon sens, l'intrusion dans la vie privée et l'enregistrement de toute l'activité en ligne est déjà un problème en soit , simplement par le déséquilibre que cela créé entre les forces de "l'ordre" et les citoyens ("qui surveille les surveillants ?"). L'hypothèse est qu'ensuite si (pour une raison X ou Y, genre tu participes à une manif) ils décident de s’intéresser à ton cas particulier, ils vont pouvoir remonter des années en arrière pour "trouver des connexions", peut-être complètements farfelues mais qui serviront lors d'un procès à charge, à terme.

Mais, et c'est presque plus grave, il y a aussi le sujet de l'espionnage économique & commercial... Et là, il n'y a plus de partenaires plus de pays amis: C'est la guerre économique et puis c'est tout, et plus encore dans le domaine militaro-industriel (cf. les négociateurs d'Airbus aux USA pour le contrat des ravitailleurs qui avaient eu la surprise de trouver des feuilles sur un bureau avec la transcription de leurs e-mails privés avec leurs chefs à Toulouse , notamment avec les marges de manœuvres de prix... Ca n'a pas forcèment été déterminant dans l'échec de cette affaire, mais bon...). Il y a aussi eu des surprises avec des PME françaises qui, lorsqu'elles veulent développer leurs activités aux USA, s’aperçoive qu'un brevet a déjà été déposé et qu'une PME américaine a investit le marché local avec des techniques trop similaires... (cf. un article dans un n° de Usine Nouvelle vieux de quelques mois , dont la conclusion était justement la question du PDG : Comment ça se fait ?)

C'est cette dérive du discours qui me gêne: Après tout, pour un agent américain, un "terroriste" c'est simplement un individu ou un groupe qui n'est pas d'accord avec la domination politique/économique américaine... (D'ailleurs, l'espionnage industriel fait partie des attributions des agences de renseignement américaines, dont la NSA n'est qu'un outil technique)

A mon sens, par contre, l'installation de malware (ou autre wiretapping ciblé) relève d'une logique complètement différente, et pourrait même se voir cadré par un mandat d'un juge (vu que de toute façon, les juges ont tellement de demandes qu'ils signent tout sans regarder, vu qu'ils ne subiront jamais les conséquences de ces autorisations) pour leur attribuer la légalité nécessaire , pour faire un procès ensuite.