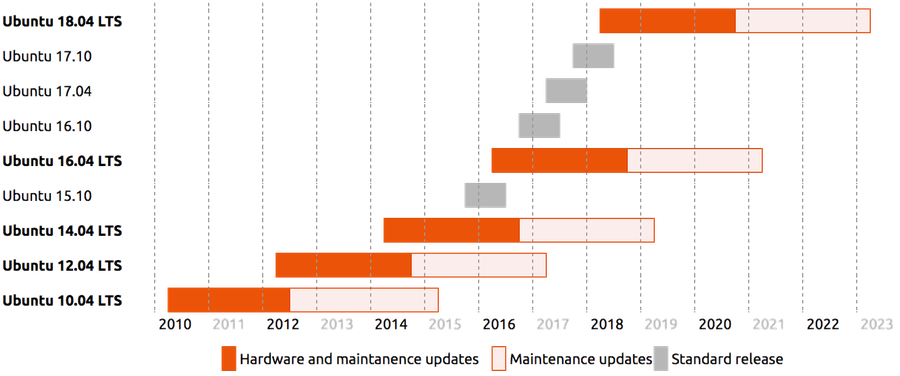

Pour que ceux qui nous lisent comprennent, il y a 3 type de cycles qu'il est possible de suivre chez Ubuntu :

- Ubuntu server LTS => On reste deux ans avec le même kernel (4.4 pour Ubuntu 16.04). Il y a un support de 5ans, on n'est pas obligé d'upgrader tout de suite à la sortie de la version suivante.

- Ubuntu server LTS avec Enablement Stacks => On profite des améliorations de performances des nouveaux Kernel, en changant automatiquement de Kernel tous les 6 mois. Ubuntu 16.04 et 16.04.1 utilise le kernel 4.4, Ubuntu 16.04.2 le kernel 4.8, Ubuntu 16.04.3 le kernel 4.10, Ubuntu 16.04.4 un kernel à définir. Le support reste de 5 ans et il est possible de supprimer facilement Enablement Stacks.

A noter que les kernel sont utilisés pendant 3 mois dans les version Ubuntu classiques avant d'être mis dans Enablement Stacks. Il ne devrait donc pas y avoir de gros bugs.

- Ubuntu server => Il est nécessaire d'upgrader le système d’exploitation tous les 6 mois. Le support d'une version se termine 3 mois après la sortie de la version suivante. Cela laisse très peu de marge de manœuvre pour décaler un upgrade. Il faut donc éviter ce type d'OS en prod.

Bref, j'utilise presque systématiquement Enablement Stacks sur mes serveurs, car cela permet de profiter des améliorations des nouveaux noyaux sans prendre le moindre risque. Par exemple pour ce forum, toujours pas compatible PHP7, j'aurais été embêté si j'étais obligé d'upgrader tous les 6 mois.