Pourquoi Jool n'est-il pas lancé dans l'espace réseau principal ?

As I said in this comment, I do not see any problems with filtering in mangle, but some iptables documentation does (apparently). I do not know the reasoning, so I will neither discourage nor encourage it.

On the other hand, now that Jool can be enclosed in a namespace, filtering can be done in the forwarding chains. This might not look as clean as it could be, but is no different than if Jool were a device

driver. So either way, it looks like this is no longer an issue.

Source : GitHub

Alternatively, if you know what you’re doing, you can filter on mangle.

Source : Netfilter design

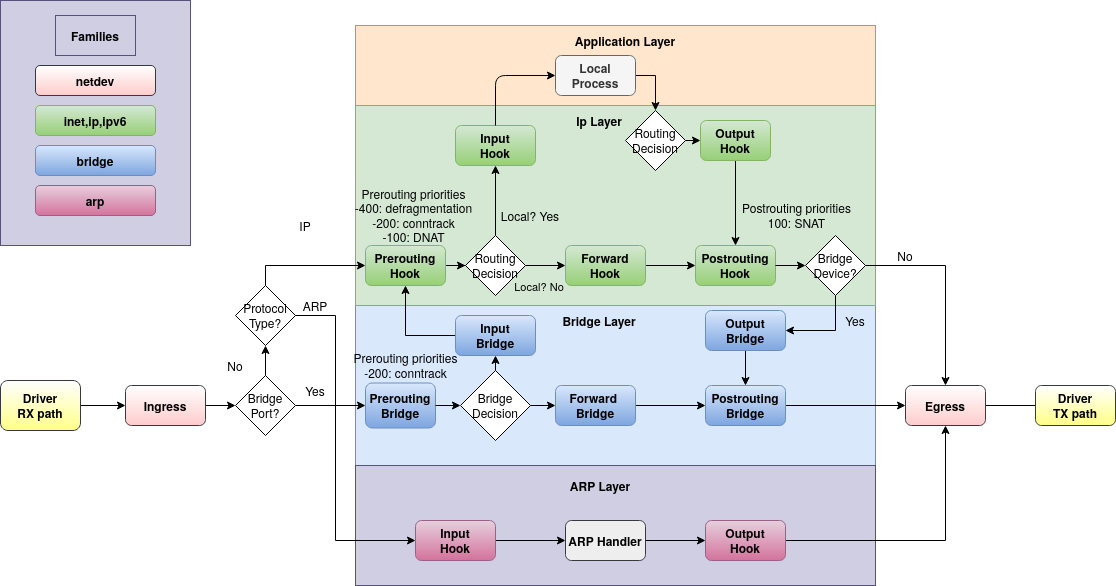

Dans l'image ci-dessus, on voit DNAT dans Prerouting Hook et SNAT dans Postrouting Hook.

prerouting: sees all incoming packets, before any routing decision has been made. Packets may be addressed to the local or remote systems.

postrouting: sees all packets after routing, just before they leave the local system.

Source :

Configuring chainsDans la doc. de nftables, on peut voir que l'on peut filtrer dans la famille inet,

dans une chaîne de type filter, aux crochets

prerouting et

postrouting.

Sur le site Web de Jool on recommande d'utiliser un espace de nom séparé pour le filtrage des paquets. Mais l'auteur reconnaît sa méconnaissance.

Le passage ci-dessous provient de la documentation OpenWrt. Il a été re-basé ultérieurement en suivant un tutoriel d'Ondřej Caletka.

Option 1 - Running in the main network namespace

Pros

- easy to activate

- basic integration with the uci configuration system

Cons

- hard to enforce firewall rules

- translation not available for locally (on the router) generated traffic

- fights over dynamic port numbers

- needs to be reconfigured every time the public IPv4 changes

Source : OpenWrt.org

Au final, il me semble que les arguments avancés ci-dessus ne sont pas valides.

Les deux derniers points sont également présents dans un NAT44. Le routeur est en double pile donc le trafic IPv4 local ne devrait pas transiter par le traducteur NAT64.

Le premier point s'avère effectivement problématique. Est-ce que l'on peut filtrer normalement le trafic n'étant pas destiné à traverser le NAT64 (IPv6 natif) ? Il semblerait

qu'en principe tout le trafic soit intercepté par le traducteur.

C'est la partie obscure. De plus, faut-il aussi filtrer dans le sens inverse IPv4 WAN (NAPT) vers IPv6 du LAN ?

Il me semble que non car le trafic doit avoir été initié par un hôte du réseau local mais je ne maîtrise pas ces concepts.

Édition : Le troisième point peut être problématique si on a des réseaux IPv4 et IPv6.