Tutoriel pour chiffrer un site web gratuitement en 14 étapes simplesOu comment mettre un certificat SSL gratuit pour proposer un site en https

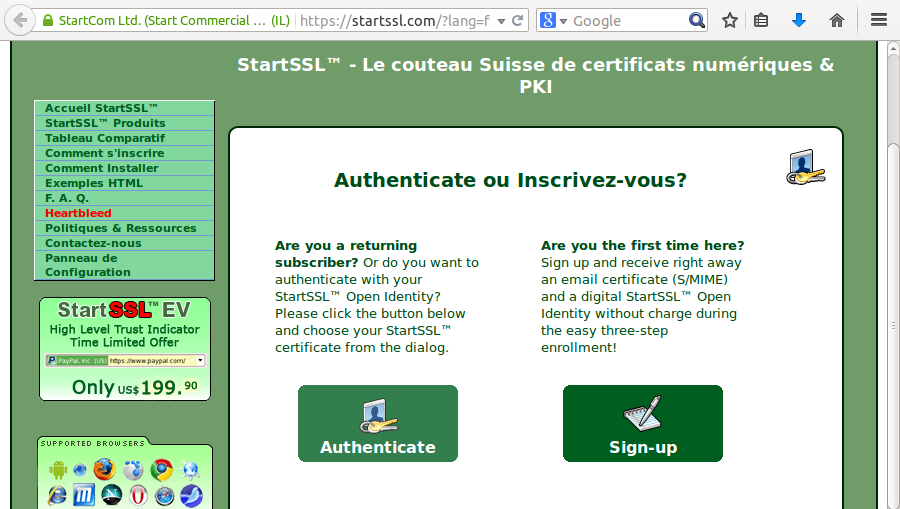

Le seul fournisseur de certificat reconnu par tous les navigateurs modernes est StartSSL de StartCom : https://startssl.com/?lang=fr

Pourquoi il fait des certificats gratuits ? StartCom est l'éditeur d'une distribution linux (StartCom Linux, basé sur RedHat) et souhaite rendre plus accessible les certificats SSL.Étape 1/14 : Création d'un compte StartSSLIl faut se rendre sur la page

https://www.startssl.com/?app=11&action=true et cliquer sur Sign-up :

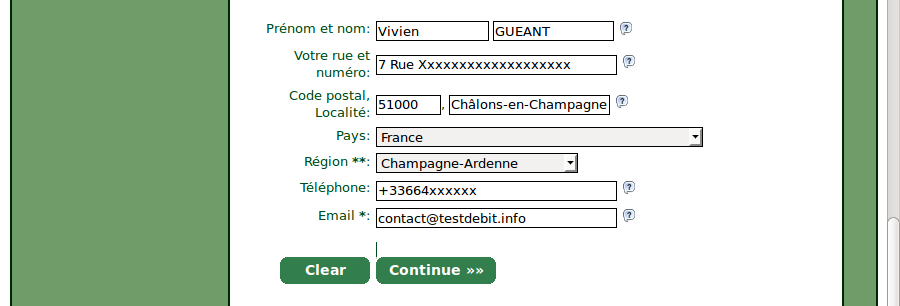

On se crée un compte sur StartSSL, il faut donc rentrer son nom / prénom / adresse :

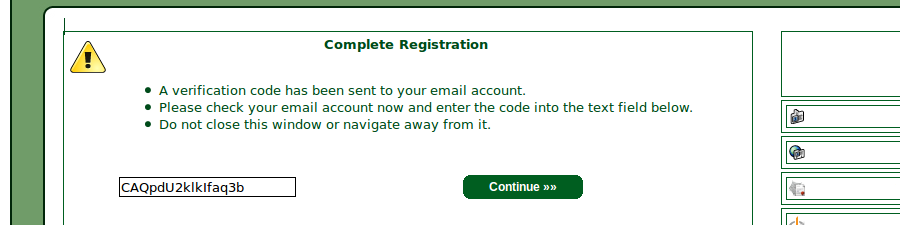

Un courriel avec un code est envoyé sur l'adresse courriel, il faut recopier ce code sur l'interface pour valider le compte :

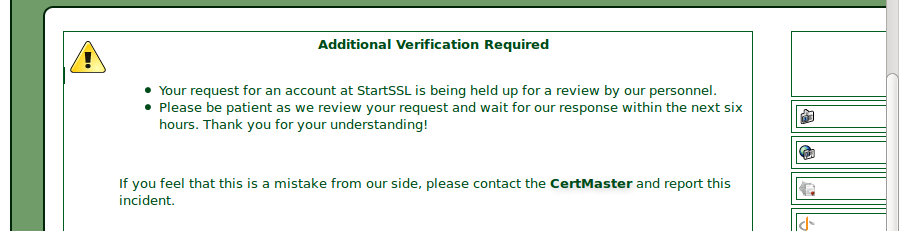

La validation se fait automatiquement ou manuellement en quelques heures, en fonction du risque de fraude :

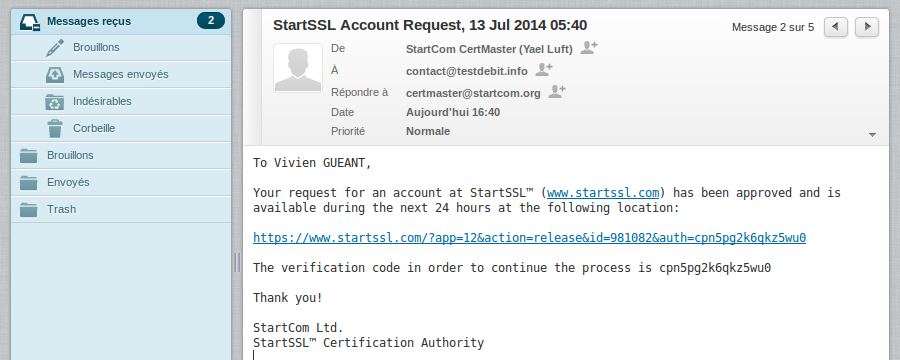

Un courriel vous souhaite la bienvenue une fois la validation de votre compte effectuée :