Prochaine étape en septembre 2018 ou septembre 2019 : suppression de TLS 1.0 et TLS 1.1(septembre, car je considère que certains utilisent de vieux navigateurs pendant les vacances de juillet / août : il est donc optimal de supprimer la compatibilité avec vieux navigateurs en septembre)

Les navigateurs qui supportent TLS 1.2 par défaut (sans aller dans la configuration pour l'activer) :

- Firefox 27 et supérieur

- Google Chrome 38 et supérieur

- Microsoft Internet Explorer 11 ou Microsoft Edge

- Safari versions 7 et supérieur (OS X 10.9 Mavericks et supérieur)

- Opera 12.18 et supérieur

- Navigateur par défaut d'Android 5.0 ou supérieur

- Mobile Safari versions 5 et supérieur (iOS 5 et supérieur)

Coté Mac, il y a des personnes sur ce forum qui ont de vieux mac et qui naviguent avec Safari 6. (exemple : Virginie)

J'ai validé avec elle : si elle bascule sur Firefox ou Chrome - tous les deux plus maintenus pour sa versoin de MAcOS X - elle aura le TLS 1.2

Coté Android, il y a des tablette Android 4 qui continuent d'utiliser le navigateur par défaut. Là aussi basculer sur Chrome résout le problème.

Coté Internet Explorer, cela donnerait :

- Internet Explorer 6.0 : Sortie le 27 août 2001 => Support retiré de LaFibre.info le 7 septembre 2014

- Internet Explorer 8.0 : Sortie le 19 mars 2009 => Support retiré de LaFibre.info le 7 septembre 2017

- Internet Explorer 10.0 : Sortie le 26 octobre 2012 => Support retiré de LaFibre.info en septembre 2018 ou septembre 2019 ?

Windows Server 2012 est le seul système d'exploitation Microsoft maintenu qui ne supporte pas IE 11 (Maintenant Windows Server ce n'est pas fait pour surfer sur Internet). Tous les autres proposent IE11 et donc TLS1.2 dans les mises à jour.

J'ai analysé les logs du forum pour voir quelles versions de Internet Explorer sont utilisées.

Voici les statistiques pour le mois mars 2017 :

- Trident/4.0 (Internet Explorer 8 ) : 16 104 hits ( 0,91% des hits réalises avec Internet Explorer)

- Trident/5.0 (Internet Explorer 9 ) : 342 495 hits (19,27% des hits réalises avec Internet Explorer)

- Trident/6.0 (Internet Explorer 10) : 25 395 hits ( 1,43% des hits réalises avec Internet Explorer)

- Trident/7.0 (Internet Explorer 11) : 1 393 451 hits (78,40% des hits réalises avec Internet Explorer)

Total pour Internet Explorer : 1 777 445 hits

On voit que la part de Internet Explorer 9 est anormalement élevée.

J'ai regardé les log : les user-agent avec Trident/5.0 sont bien ceux d'un véritable navigateur Internet Explorer 9.

J'ai regardé les requêtes : cela semble des requêtes pertinentes (pas le même objet téléchargé 300 000 fois.

Je note par contre un surf assez bien répartie dans la journée (normalement, il y a beaucoup moins de pages vues la nuit)

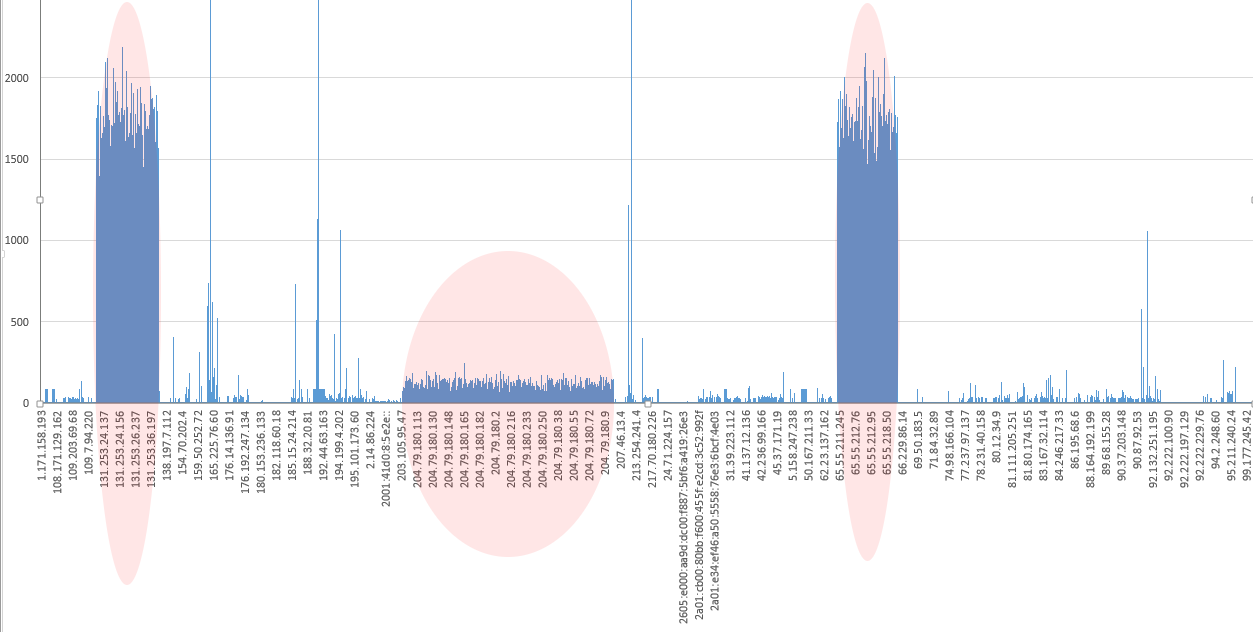

J'ai donc réalisé un graphe pour voir la répartition du nombre de hits par adresse IP :

On voit que la que 90% des requêtes sont réalisées par des tranches IP qui se suivent t qui ont chacune un volume de Hit identique.

J'ai entouré en rouge les 3 plages IP en question.- 131.253.24.128 à 131.253.24.159

- 131.253.25.128 à 131.253.25.255

- 131.253.26.222 à 131.253.26.255

- 131.253.27.0 à 131.253.27.212

- 131.253.36.195 à 131.253.36.206

- 204.79.180.0 à 204.79.180.255

- 65.55.210.0 à 65.55.210.209

- 65.55.211.242 à 65.55.211.251

- 65.55.212.64 à 65.55.212.95

- 65.55.213.24 à 65.55.213.31

- 65.55.218.32 à 65.55.218.63

- 65.55.54.191 à 65.55.54.204

Voici la liste complète des log sur ces plages IP : 201703_log_lafibre_ie9_bingbots.ods (Fichier LibreOffice Calc, lisible avec Microsoft Excel)

131.253.25.128 à 131.253.25.255 + 131.253.27.0 à 131.253.27.212

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/534+ (KHTML, like Gecko) BingPreview/1.0b

Mozilla/5.0 (iPhone; CPU iPhone OS 7_0 like Mac OS X) AppleWebKit/537.51.1 (KHTML, like Gecko) Version/7.0 Mobile/11A465 Safari/9537.53 BingPreview/1.0b

157.55.12.64 à 157.55.12.92 + 157.55.154.194 à 157.55.154.196 + 157.55.2.129 à 157.55.2.191

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/534+ (KHTML, like Gecko) BingPreview/1.0b

157.55.39.0 à 157.55.39.251

Mozilla/5.0 (compatible; bingbot/2.0; +http://www.bing.com/bingbot.htm)

199.30.16.160 à 199.30.16.187 + 199.30.17.50 + 199.30.24.1 à 199.30.24.255 + 199.30.25.0 à 199.30.25.255

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/534+ (KHTML, like Gecko) BingPreview/1.0b

207.46.13.10 à 207.46.13.255

Mozilla/5.0 (compatible; bingbot/2.0; +http://www.bing.com/bingbot.htm)

40.77.160.76 + 40.77.162.31 à 40.77.162.37 + 40.77.165.155 à 40.77.165.222

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/534+ (KHTML, like Gecko) BingPreview/1.0b

40.77.167.0 à 40.77.167.136

Mozilla/5.0 (compatible; bingbot/2.0; +http://www.bing.com/bingbot.htm)

msnbot-media/1.1 (+http://search.msn.com/msnbot.htm)

40.77.170.2 + 40.77.171.0 à 40.77.171.45 + 40.77.177.12 à 40.77.177.253 + 40.77.178.1 à 40.77.178.254 + 40.77.179.13 à 40.77.179.249

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/534+ (KHTML, like Gecko) BingPreview/1.0b

65.55.210.0 à 65.55.210.254

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/534+ (KHTML, like Gecko) BingPreview/1.0b

Mozilla/5.0 (iPhone; CPU iPhone OS 7_0 like Mac OS X) AppleWebKit/537.51.1 (KHTML, like Gecko) Version/7.0 Mobile/11A465 Safari/9537.53 BingPreview/1.0b

65.55.213.24 à 65.55.213.31 + 65.55.54.191 à 65.55.54.204

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/534+ (KHTML, like Gecko) BingPreview/1.0b