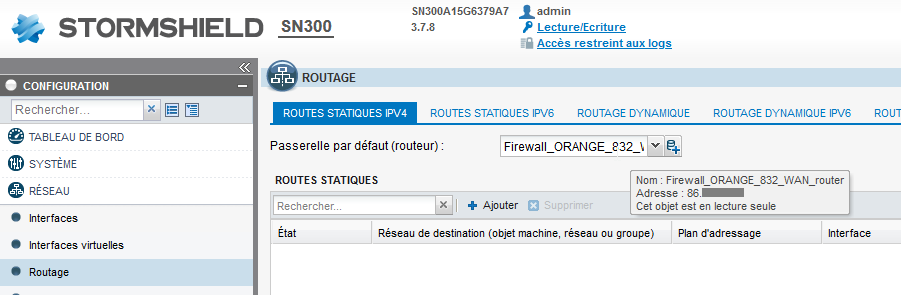

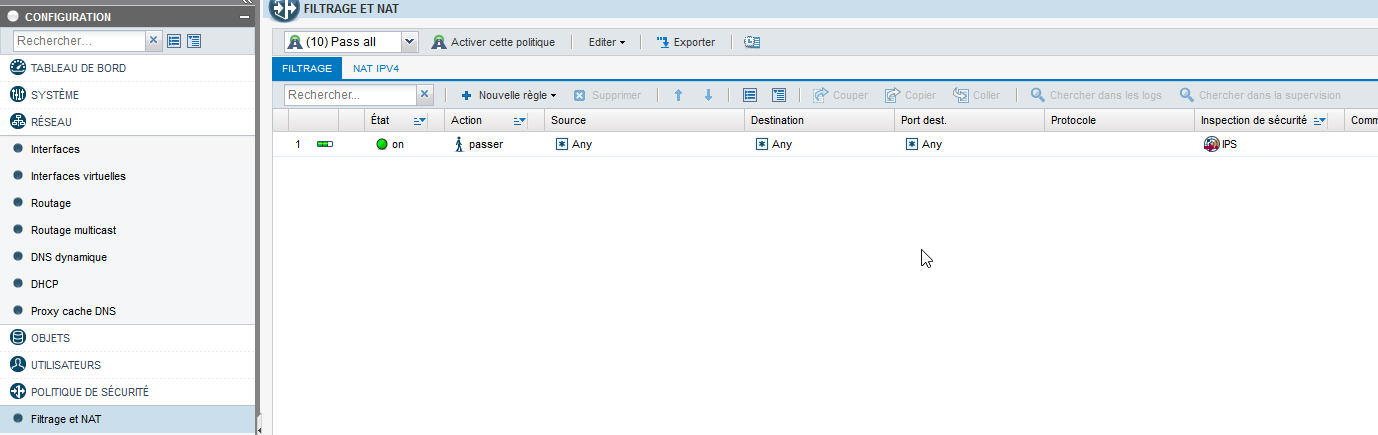

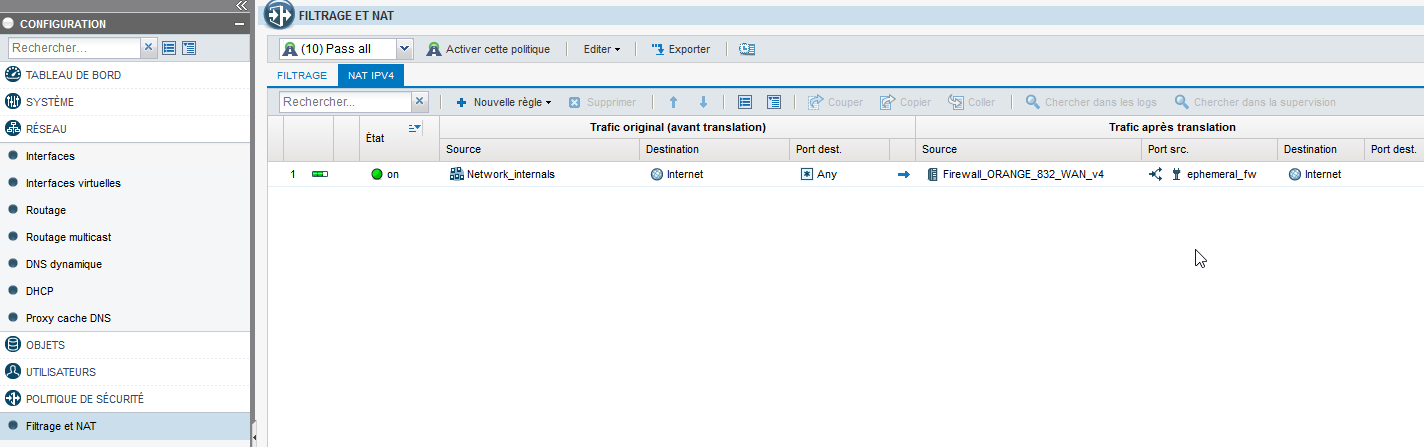

Je viens de régler le problème de NAT et de routage.

J'accède à internet depuis le Stormshield.

Cependant, la Livebox ne démarre pas.

J'ai modifié le fichier

/var/dhcpd.conf pour que le serveur DHCP du Stormshield envoi des options sur le port WAN RJ45 de la Livebox.

vim /var/dhcpd.conf### Global settings

authoritative;

lease-file-name "/var/db/dhcpd.leases";

ddns-update-style none;

option local-pac-server code 252 = text;

option domain-name "mon-domaine.fr";

min-lease-time 3600;

default-lease-time 86400;

max-lease-time 604800;

ping-check true;

# lease events

# set variables on commit event to use them on release and expiry event

# Warning : these actions are synchronous and slow the lease operations

# add debug informations in /usr/Firewall/sbin/dhlease-script if needed

on commit {

if (option host-name != null) {

set netasq-var-hostname=option host-name;

set netasq-var-mac=binary-to-ascii(16, 8, ":", substring(hardware, 1, 6));

set res=execute("/usr/Firewall/sbin/dhlease-script", "commit", binary-to-ascii(10, 8, ".", leased-address), binary-to-ascii(16, 8, ":", substring(hardware, 1, 6)), option host-name);

}

else {

set res=execute("/usr/Firewall/sbin/dhlease-script", "commit", binary-to-ascii(10, 8, ".", leased-address), binary-to-ascii(16, 8, ":", substring(hardware, 1, 6)));

}

}

on release {

if (netasq-var-hostname != null) {

set res=execute("/usr/Firewall/sbin/dhlease-script", "release", binary-to-ascii(10, 8, ".", leased-address), binary-to-ascii(16, 8, ":", substring(hardware, 1, 6)), netasq-var-hostname);

}

else {

set res=execute("/usr/Firewall/sbin/dhlease-script", "release", binary-to-ascii(10, 8, ".", leased-address), binary-to-ascii(16, 8, ":", substring(hardware, 1, 6)));

}

}

on expiry {

if (netasq-var-hostname != null and netasq-var-mac != NULL) {

set res=execute("/usr/Firewall/sbin/dhlease-script", "expiry", binary-to-ascii(10, 8, ".", leased-address), netasq-var-mac, netasq-var-hostname);

}

else {

set res=execute("/usr/Firewall/sbin/dhlease-script", "expiry", binary-to-ascii(10, 8, ".", leased-address));

}

}

# end of lease events

### End of global settings

### Servers list

option domain-name-servers 8.8.8.8, 8.8.4.4;

### end of servers list

subnet 192.168.1.0 netmask 255.255.255.0 {

option subnet-mask 255.255.255.0;

# network Network_BRIDGE_LAN_v4

pool {

range 192.168.1.11 192.168.1.199;

option routers 192.168.1.254;

}

}

subnet 192.168.254.0 netmask 255.255.255.248 {

option subnet-mask 255.255.255.248;

# network Network_ORANGE_832_LAN_v4

pool {

range 192.168.254.2 192.168.254.6;

option routers 192.168.254.1;

option domain-name "orange.fr";

option domain-name-servers 80.10.246.132, 81.253.149.2;

#option authsend 00:00:00:00:00:00:00:00:00:00:00:1a:09:00:00:05:58:01:03:41:01:0d:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:3c:12:sa:lt:sa:lt:sa:lt:sa:lt:sa:lt:sa:lt:sa:lt:sa:lt:03:13:zz:ha:sh:ha:sh:ha:sh:ha:sh:ha:sh:ha:sh:ha:sh:ha:sh;

#option SIP 00:06:73:62:63:74:33:67:03:41:55:42:06:61:63:63:65:73:73:11:6f:72:61:6e:67:65:2d:6d:75:6c:74:69:6d:65:64:69:61:03:6e:65:74:00;

option authsend code 90 = text;

option authsend 00:00:00:00:00:00:00:00:00:00:00:1a:09:00:00:05:58:01:03:41:01:0d:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:3c:12:sa:lt:sa:lt:sa:lt:sa:lt:sa:lt:sa:lt:sa:lt:sa:lt:03:13:zz:ha:sh:ha:sh:ha:sh:ha:sh:ha:sh:ha:sh:ha:sh:ha:sh;

option SIP code 120 = text;

option SIP 00:06:73:62:63:74:33:67:03:41:55:42:06:61:63:63:65:73:73:11:6f:72:61:6e:67:65:2d:6d:75:6c:74:69:6d:65:64:69:61:03:6e:65:74:00;

}

}

Je fige le fichier avec la commande :

chflags uchg /var/dhcpd.conf

Je redémarre le client DHCP avec la commande :

nrestart dhclient

Je redémarre le serveur DHCP avec la commande

nrestart dhcpd

Pour information, j'ai repris les informations de la publication

https://wiki.csnu.org/index.php/Fibre_orange_en_DHCP_avec_routeur_pfsense#Configuration_du_serveur_DHCP :

option SIP 00:06:73:62:63:74:33:67:03:41:55:42:06:61:63:63:65:73:73:11:6f:72:61:6e:67:65:2d:6d:75:6c:74:69:6d:65:64:69:61:03:6e:65:74:00;

C'est l'hexadécimal de

sbct3g.STR.access.orange-multimedia.net qui est le serveur SIP pour Strasbourg.

Pour ma part, je suis sur Blagnac et le serveur SIP est

sbct3g.TOU.access.orange-multimedia.net (obtenue par une capture Wireshark en juin 2019, au moment ou j'avais l'ONT externe)

Niveau débit : 257 Mbps / 4.72 Mbps