11

Actu Free Mobile / Ça vaut quoi Free Mobile aujourd'hui ?

Actu Free Mobile / Ça vaut quoi Free Mobile aujourd'hui ?

« Dernier message par MaxLebled le Hier à 22:55:14 »

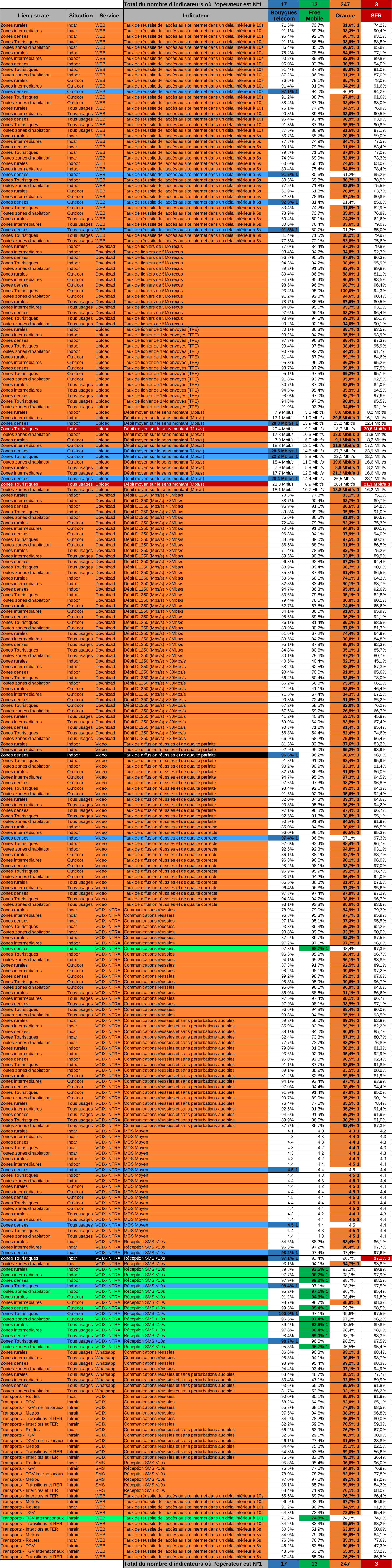

Vous vous battez alors que le rapport Arcep montre que Free est dernier PARTOUT.

Mais on va me dire que ce rapport ne vaut rien

Bah... non, justement ? L'ARCEP constate une situation où c'est Orange qui est 1er, et les 3 autres qui sont ex aequo dans un mouchoir de poche — et pas si loin derrière que ça. Par contre, oui, il y a des lacunes très prononcées sur les communications OTT et les débits montants.

Je vous invite à aller regarder *tous* les tableaux une nouvelle fois, car ils ne sont pas aussi tranchés que vous le prétendez : https://lafibre.info/qos-mobile/rapport-arcep-qos-mobile-2023/

Ce fil de discussion, qui continue de constamment dégénérer en flame war puérile, voit ses participants se pousser mutuellement dans des prises de positions manichéennes. Vous vous exhortez à affirmer que Free Mobile est soit irréprochable, soit bon a mettre à la poubelle hors itinérance internationale. Il y a quand même un peu plus de nuance que ça, et sans vouloir avoir l'air de prétendre être un garant du bon sens, j'ai quand même un peu l'impression d'être le seul ici qui cherche à apporter un peu de nuance pour répondre à la question initialement posée...

Donc ça reste évidemment un choix à faire en toute connaissance de cause : est-ce que je suis prêt à faire des compromis sur un aspect pour gagner sur un autre, etc. je remets un lien vers ma précédente réponse plutôt que de jouer au disque rayé

Messages récents

Messages récents

Installation fibre Orange

Installation fibre Orange

Actus SFR Altice

Actus SFR Altice Matériel informatique (réseaux domestiques)

Matériel informatique (réseaux domestiques)