A l'époque où Orange permettait de modifier les DNS on a vu des logiciels malveillant modifier la configuration pour faire du phishing.

C'était plus simple à l’époque, peu de site https et le mot de passe pour accéder à la configuration des box était le même partout si le client ne le modifiait pas.

Rien n'interdit à un opérateur de proposer cette fonctionnalité, mais les opérateurs préfèrent ne pas la proposer pour limiter les risques de sécurité.

Quand tu dis le seul "existant possible actuellement en France", ça veut dire quoi exactement ?

- Le blocage par IP risque de faire du sur-blocage, c'est envisagé, mais pour des cas bien précis pour des serveurs de streming pirates, pas des sites web.

- Le blocage par DPI est interdit en Europe, de même que faire des statistiques par DPI.

Le SNI est une donnée privée, il est interdit aux opérateurs de la collecter (et encore moins de faire un blocage dessus). Avec

ECH (Encrypted Client Hello) qui arrive les pays qu se bases sur ça vont avoir des problèmes.

Le DPI (Deep packet inspection) est interdit, même pour catégoriser le trafic :

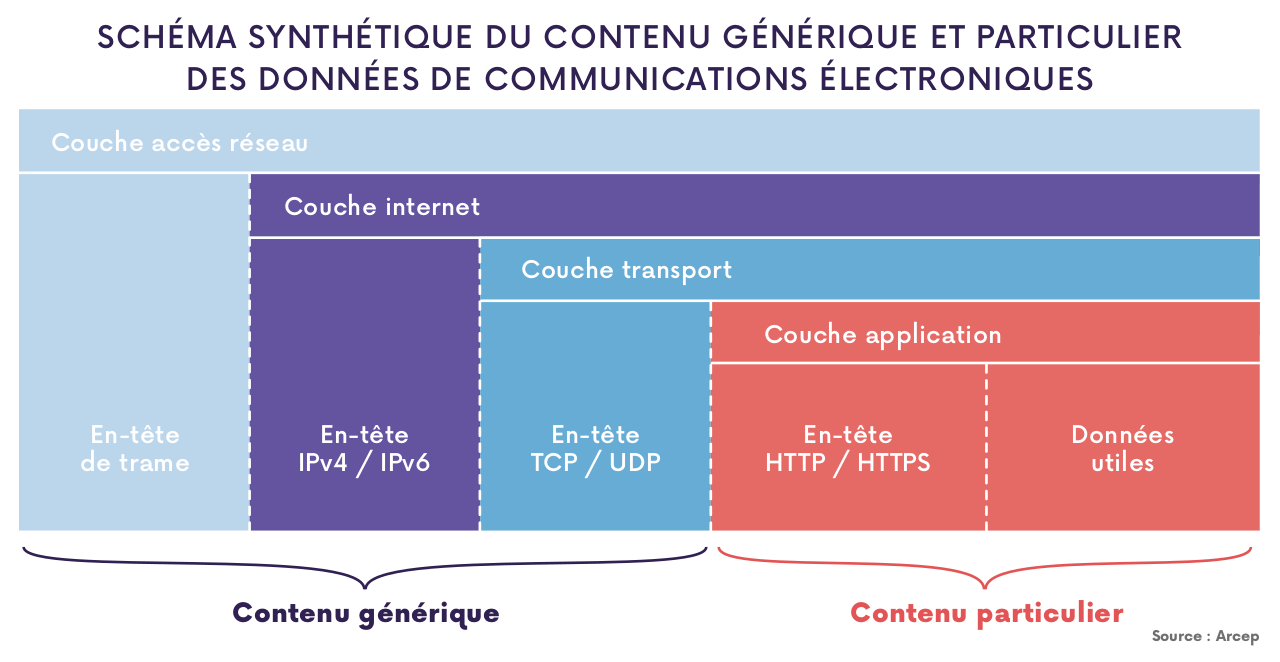

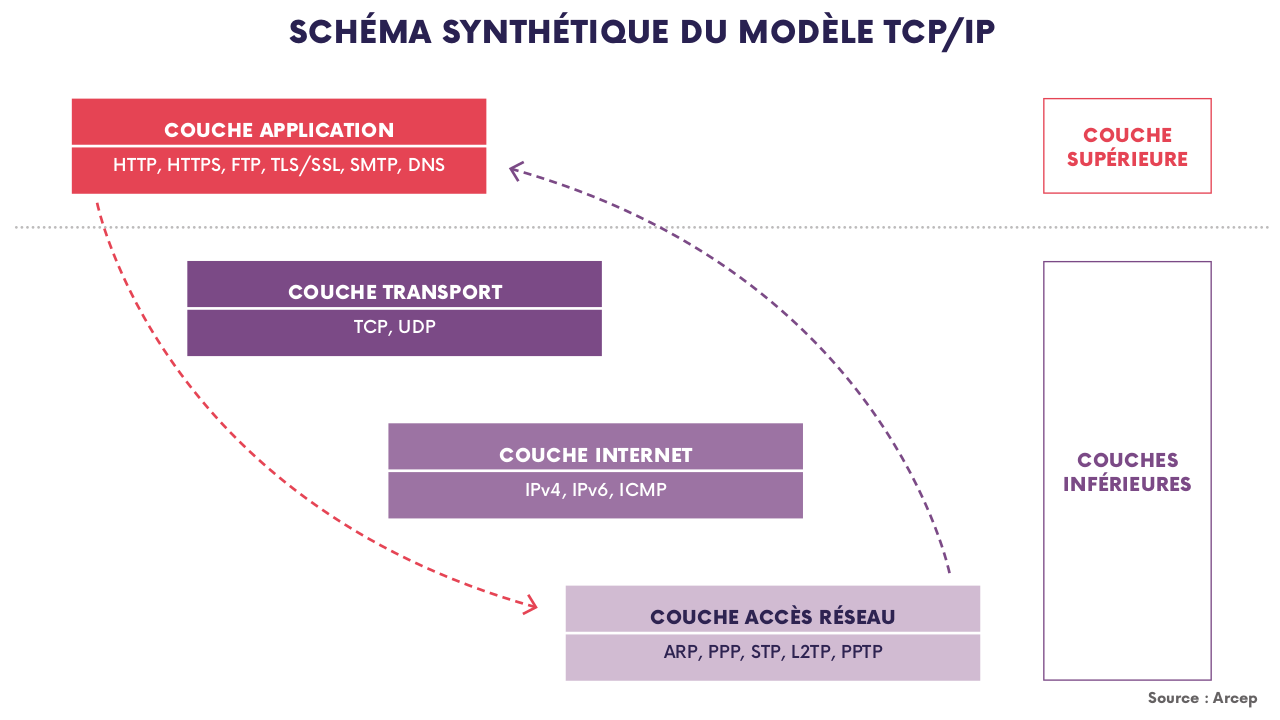

Extrait de la du rapport 2020 (page 66) : Le règlement Internet ouvert permet aux FAI d’accéder qu’aux informations contenues dans l’en-tête du parquet IP et dans l’en-tête du protocole de la couche transport (par exemple l’en-tête TCP ou l’en-tête UDP) dont les noms de domaine et URL sont exclus. Par ailleurs, dans une lettre rendue publique, le Comité européen de la protection des données (EDPB) qui a été saisi pour avis, précise que le nom de domaine et l’URL peuvent être qualifiés de données à caractères personnels et à ce titre sont protégées par les dispositions de la directive vie privée et communications électroniques et du règlement général sur la protection des données. Ainsi, les FAI qui utiliseraient le nom de domaine ou les URL à des fins de catégorisation de trafic ou de facturation s’exposeraient non seulement à une violation potentielle du règlement internet ouvert, mais aussi à une possible violation de la protection des données à caractère personnel de leurs clients.

Cette année, en 2021, l'Arcep nous propose de nouveaux schémas explicatif sur TCP/IP, ce qui est neutre ou pas :

Plusieurs principes intrinsèques au fonctionnement d’internet découlent du modèle TCP/IP : le fonctionnement autonome des couches réseaux (layering principle), le principe du « meilleur effort » dans l’acheminement des données (best effort principle), le principe de bout-en-bout (end-to-end principle) ou encore le principe de transparence du réseau (network transparency).

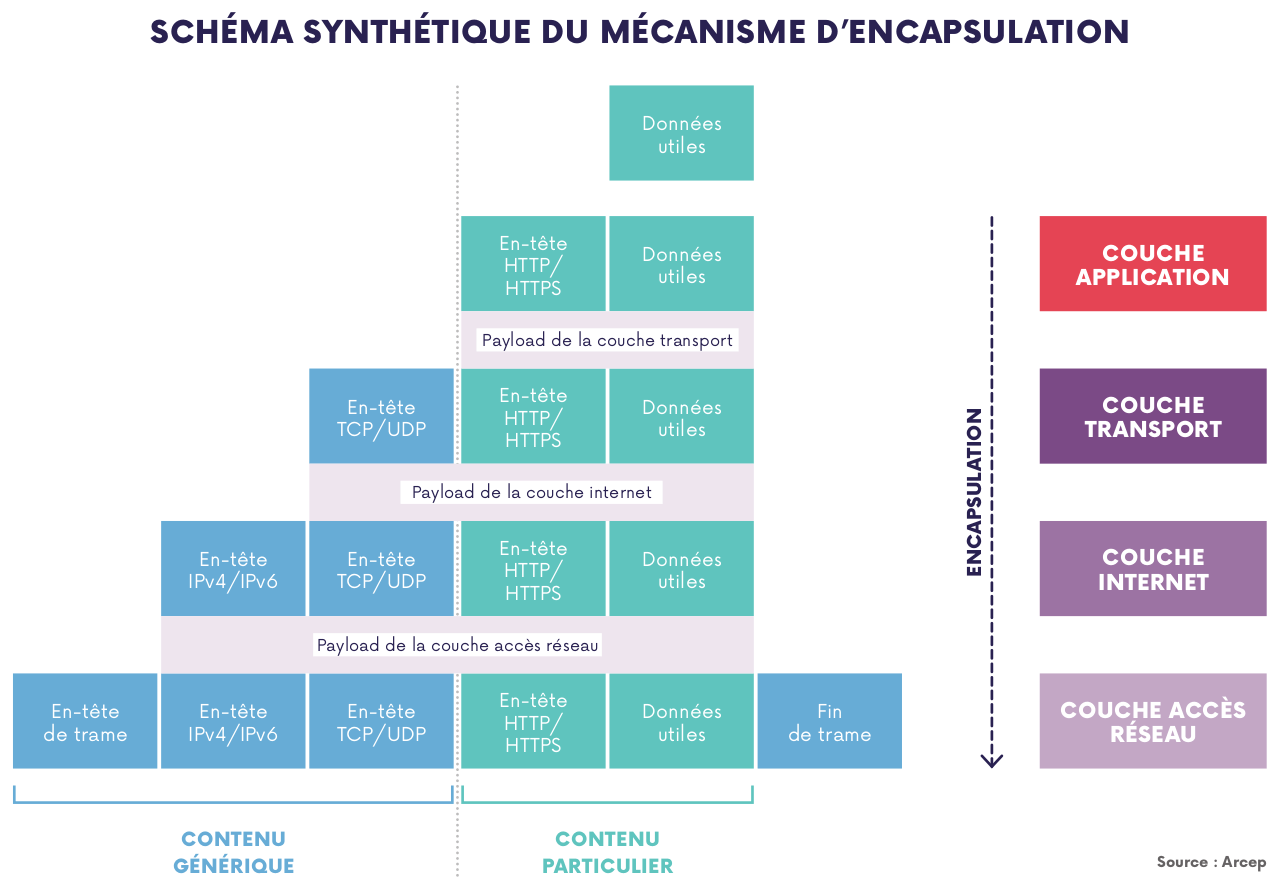

Chaque couche réseau fonctionne de manière autonome : la segmentation des différentes fonctionnalités d’internet implique que les couches réseaux inférieures se concentrent sur l’acheminement des données utiles qui leur sont confiées (adressage et routage de l’information transmise), laissant la responsabilité des autres fonctionnalités (traitement et présentation des données acheminées) à la couche supérieure, dite applicative (cf. schéma synthétique du modèle TCP/IP). Pour éviter que les données transmises ne se perdent lorsqu’elles passent successivement les couches réseaux, chaque couche réseau ajoute des informations essentielles aux données transmises, qui sont regroupées dans un en-tête positionné au début de chaque paquet de données transféré par la couche précédente (cf. schéma synthétique du mécanisme d’encapsulation).

Seules les informations contenues dans l’en-tête destinée à une couche réseau sont utilisées par cette dernière. A titre d’exemple, la couche transport utilise les informations de l’en-tête « transport » pour acheminer les données reçues, mais n’est théoriquement pas en mesure de savoir si les données reçues de la couche applicative sont celles d’un email, d’une vidéo ou d’une page web. Cela implique de facto la circulation des données transmises de manière indifférenciée et de la meilleure manière possible dans les différentes couches traversées, conformément au principe du « meilleur effort ». Selon le principe de « bout-en-bout », seuls les services de la couche applicative, s’assurent de vérifier de l’intégralité et de la conformité des données transmises. Enfin, la segmentation des différentes fonctionnalités d’internet en couches réseaux rend le fonctionnement des couches réseaux inférieures transparent pour les services appartenant à la couche applicative. Ainsi, l’utilisateur final est en théorie libre d’utiliser le terminal ou le système opérateur de son choix, car leur fonctionnement reste indépendant du fonctionnement des couches réseaux inférieures.

L’architecture d’Internet selon le modèle TCP/IP permet une segmentation de ses fonctionnalités et le recours à des conventions communes de fonctionnement que sont les protocoles réseaux. Cette uniformisation offre un cadre homogène au sein duquel les utilisateurs finaux disposent d’une égalité de traitement dans l’accès ou la diffusion par les réseaux de leurs contenus, de leurs services ou de leurs applications. En effet, internet incite les utilisateurs finaux à avoir une participation active dans la création de nouveaux contenus au niveau de la couche applicative, en disposant d’un cadre connu et en leur évitant de prendre en compte le fonctionnement des couches réseaux inférieures (cf. le principe de transparence du réseau). De plus, le recours à des protocoles réseaux, communément admis au sein d’une même couche, réduit les coûts de création d’un nouveau service par l’utilisateur final, favorisant de facto l’innovation. Ainsi, internet reste un environnement moteur de l’innovation.