Pour ceux qui se posent des questions, cela concerne quelques dizaines de grosses sociétés en France qui ont un proxy https.

Cela nécessite de maîtriser les postes clients où un certificat interne est installé.

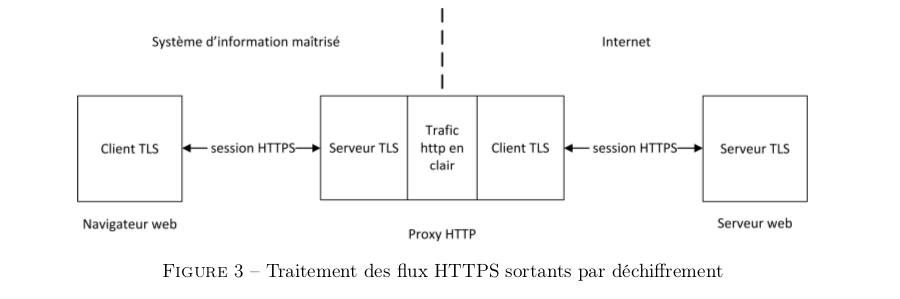

C'est le proxy qui va répondre pour les requêtes https et il va donner son propre certificat qui sera accepté car l'administrateur l'a installé sur tous les postes clients. Le proxy va donc déchiffrer le flux pour le chiffrer de nouveau pour le client.

Objectif : Analyser ce qui passe en https et bloquer les virus, chevaux de troie, contenu non autorisé, données confidentielles envoyées par un webmail,...

Voici le schéma extrait du doc de l'Anssi :